终端开发

Android开发之FileProvider相关知识 Android 权限 及设置描述信息 局域网开启 Android ADB 无线调试 安卓开发那些事之开发规范 安卓组件化之组件通信及拦截 安卓开发那些事之版本管理 安卓组件化之持续集成与自动构建 安卓组件化之组件调试和运行 安卓组件化之组件管理(导入、依赖、升级) 安卓组件化之框架设计 安卓开发那些事总纲 Android Textview 对HTML 的支持 appium 爬坑之基于 Chromedriver 测试 Android webview Linux 搭建 Android 编译构建环境 appium爬坑之iMac上基于appium多设备并发测试 appium爬坑之iMac上appium环境搭建及使用真机测试Android项目简介 H5页面通过指定Schema拉起Android应用 Android JSBridge简介 Gradle插件开发系列之发布gradle插件到开源库 Gradle插件开发系列之开发第一个gradle插件 Gradle插件开发系列之gradle插件调试方法 Gradle插件开发系列之总纲 一款检查Gradle依赖配置是否冲突的插件 记一次升级Android Gradle Plugin后databing编译报错填坑经历 iMac上 Xcode 相关设置及常见问题 iOS开发 -- 首次使用Xcode运行iOS项目代码 使用Android Studio开发可独立运行(runnable)混淆过的Jar程序 Android安装包精简系列之资源精简 Android安装包精简系列之图片优化 Android安装包精简系列之为什么要优化精简安装包 Android安装包精简系列(总纲) Android安装包精简系列之图标转字体 Gradle 相关资料汇总 Android编译常见错误解决 Android编译编译速度提升 终端基于gradle的开源项目运行环境配置指引 制作终端产品演示的gif 一个关于APK Signature Scheme v2签名的神奇bug定位经历 如何随apk一起打包并使用SQLite SDK热更之gradle插件(如何在SDK代码中自动插桩及如何生成补丁包) 关于Android的APK Signature Scheme v2签名相关的资料汇总 封装HttpURLConnection实现的简单的网络请求库 一款基于Java环境的读取应用包名、签名、是否V2签名等基本信息的工具 Android的APK Signature Scheme v2签名及一款基于Java环境的校验工具介绍 如何使用Eclipse开发可执行Jar程序,并生成混淆过的jar程序 Android 相关的学习资料整理(持续更新) macOS(Sierra 10.12)上Android源码(AOSP)的下载、编译与导入到Android Studio Android开发常用命令备忘 Google也看不下去被玩坏的悬浮窗了么? Android开发常用工具资源 SDK热更系列之概述(持续整理编辑中~) SDK热更系列之SDKHotfix待优化点 Android 终端开发相关的一些神图(持续更新) SDK热更系列之Demo项目介绍概述 SDK热更系列之Demo体验方法 SDK热更系列之如何获取应用在当前设备上的so对应的指令集 Gradle Android插件使用的中那些特别注意的点 Experimental Plugin User Guide(From Android Tools Project Site) 基于Android Studio使用gradle构建包含jni以及so的构建实例 基于Instrumentation框架的自动化测试 - Android自动化测试系列(四) Instrumentation框架介绍-Android自动化测试系列(三) 关于终端设备的设备唯一性的那些事之MAC地址 关于终端设备的设备唯一性的那些事之IMEI Android 检查应用是否有root权限 ant常见错误解决方案 Gradle介绍 iMac上Android Studio 相关设置及常见问题 ADB命令系列之再说ADB 再看Android官方文档之分享 再看Android官方文档之Fragment&数据保存 再看Android官方文档之Activity&Intent 再看Android官方文档之ActionBar和兼容性 ADB命令系列之 adb shell input(Android模拟输入)简单总结 再看Android官方文档之建立第一个APP Android开发调试常用工具 ANR(网络资料整理) Java参数引用传递引发的惨案(又一次Java的String的“非对象”特性的踩坑经历) android.view.WindowManager$BadTokenException,Unable to add window Android签名校验机制(数字证书)及命令行获取 keystore 公钥等信息 Robotium二三事-Android自动化测试系列(二) Robotium介绍-Android自动化测试系列(一) Android开发中遇到的那些坑 Eclipse使用中部分经验总结 Android中关于Nativa编译(NDK、JNI)的一些问题 Android简单实现的多线程下载模块 Android内存耗用之VSS/RSS/PSS/USS ADB命令系列之 Advanced Command URL编码中的空格(编码以后变为+) Android MD5后 bye数组转化为Hex字符串的坑(记一次为女神排忧解难的经历) Android学习之路 ADB命令系列之 Base Command Android Log的那些坑…………开发工具

Linux JDK 安装、卸载、路径查看 替换Jcenter,发布开源代码到 Sonatype Maven Central 使用 gitstats 分析代码仓库 使用 Jekyll 搭建技术博客并部署到 CentOS 服务器 开发中常用的文档管理、云端笔记等效率工具介绍 iMac(OS X)常用图片处理工具介绍 使用 Octopress 搭建技术博客并使用腾讯云静态网站托管 使用腾讯云静态网站托管个人博客 使用 Jekyll 搭建技术博客 iMac上安装Python2.7 和 Python3 iMac 使用自带的 Apache 启用本地web服务 发布开源代码到jcenter Gradle环境变量那些事 iMac搭建jekyll本地环境 iMac(OS X)开发和使用中经验汇总(持续更新) iMac配置基于crontab的定时任务 iMac配置支持读取NTFS硬盘 新iMac机器装机及开发环境搭建攻略 git常用命令整理(已包括branch、tag等持续更新~) iMac使用过程中的简单故障解决 iMac上RubyGems相关的问题汇总 开发中常用的一些Chrome插件介绍 iMac(OS X)日常开发中各种代理设置方法汇总(shell、Android Studio、gem、npm) Markdown格式优化及使用技巧 iMac下制作含透明度图片及判断图片透明度 iMac(OS X)中设置大小写敏感的分区并切换 Linux & MacOS中一些常用命令备忘 iMac(OS X)搭建私有maven仓库,提供Nexus Responsitory镜像 iMac(OS X)El Capitan 更新遇到的那些坑 vi常用命令 iMac(OS X)常用开发工具介绍 iMac(OS X)不可或缺的套件管理器 —— Homebrew 开发环境通用设置 windows中一些常用命令备忘 问题定位之快速模拟请求 Ant中的SVN 使用 Markdown语法简介 SVN 常用命令标签

总结 8

web 9

资源 4

android 50

adb 6

bug 7

常用工具 8

工具 30

SDK 22

Android 13

个人作品 7

测试 7

iMac 13

gradle 7

旅行 8

tags 53

apk 5

自动 3

如何使用Eclipse开发可执行Jar程序,并生成混淆过的jar程序

「 终端开发 」 —— 2016年12月27日

最近因为工作需要提供几个Android 相关的小工具,这几个工具最终都是以可执行的jar的方式提供,开发期间遇到了一些问题,在这里专门总结一下备忘一下。

怎么生成可执行java程序

相关源码:

具体案例

可执行Java程序只需要一个入口程序即可,想要把哪个类作为执行入口,只需要在对应类实现static的main函数即可。例如源码中的CheckAndroidSignature.java。

在添加了main函数以后,cd到src目录即可编译运行对应的java程序。例如下面就完成了编译了运行:

➜ src git:(master) javac com/bihe0832/checksignature/CheckAndroidSignature.java

➜ src git:(master) ✗ java com.bihe0832.checksignature.CheckAndroidSignature --version

com.tencent.ysdk.CheckAndroidV2Signature version 1.0.1 (CheckAndroidV2Signature - 2)

homepage : https://github.com/bihe0832/AndroidGetAPKInfo

blog : http://blog.bihe0832.com

github : https://github.com/bihe0832

怎么生成可执行jar

上一步演示了如果生成可以执行的Java程序,但是这并不方便提供给第三者使用,因此我们需要把可执行的java代码进一步封装为一个可执行的jar。接下来会分别介绍包含第三方jar和不包含第三方jar的Java程序怎么生成可执行jar。两种方法都是直接使用Eclipse导出的方法,没有使用maven等其余方法。

不包含第三方jar

相关源码:

具体案例

CheckAndroidV2Signature是一个完全自己写的,没有依赖第三方jar的java程序,接下来会step by step来介绍导出过程。

-

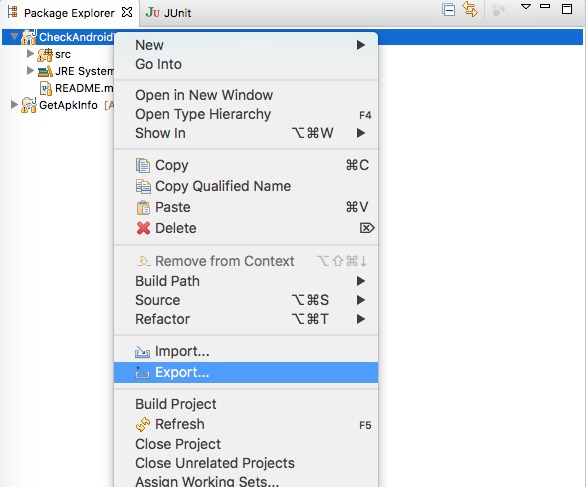

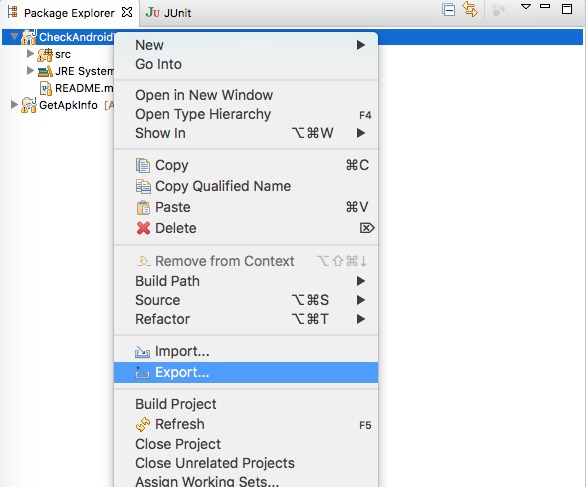

1.选择项目工程,然后右击选择导出,如下图:

- 2.在弹框(Select)中选择Java分类下面的

Jar File,之后下一步。 -

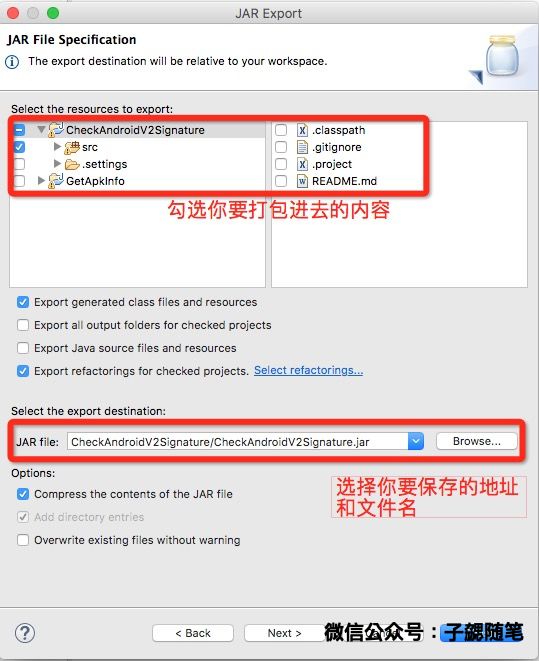

3.在新的弹框(JAR File Specification)中,选择你要导出的工程,并选择Jar包含的内容,一般一些IDE的配置文件之类的就不用导出了。然后选择并指定导出文件的路径和地址,之后下一步,如下图:

- 4.在新的弹框(JAR Packaging Options)中,保持默认的配置,然后继续下一步。

-

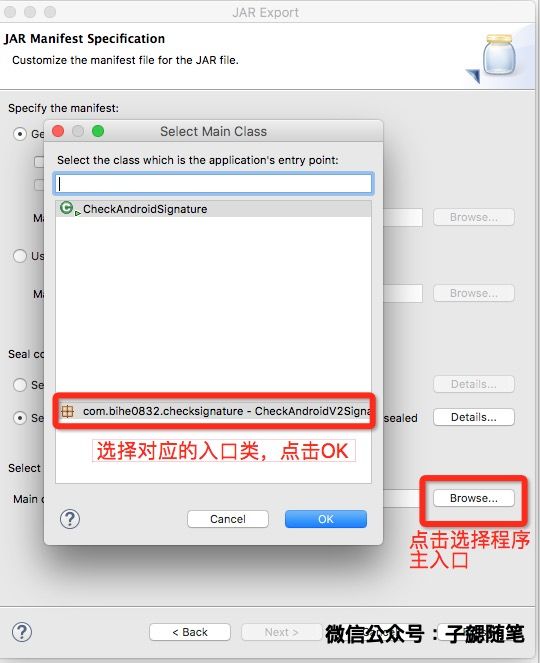

5.在新的弹框(JAR Mainfest Specification)中,在最下方选择应用的主入口(Select the class of the application entry point)如下图:

- 6.设置OK以后直接点击Finish,如果不出意外,就会在之前设置的路径生成对应的jar

-

7.执行命令检查效果,已经OK

➜ src git:(master) ✗ java -jar ./../CheckAndroidV2Signature.jar --version com.tencent.ysdk.CheckAndroidV2Signature version 1.0.1 (CheckAndroidV2Signature - 2) homepage : https://github.com/bihe0832/AndroidGetAPKInfo blog : http://blog.bihe0832.com github : https://github.com/bihe0832

包含第三方jar

在开发中发现,包含第三方jar和不包含的,处理方法会不太一样,目前还没有仔细研究不一样的原因,只确定用下面的方法可以解决。

相关源码:

具体案例

GetApkInfo是一个使用了AXMLPrinter和jdom写的java程序,运行时依赖两个jar。接下来会step by step来介绍导出过程:

-

1.选择项目工程,然后右击选择导出,如下图:

- 2.在弹框(Select)中选择Java分类下面的

Runnable JAR file,然后下一步。 -

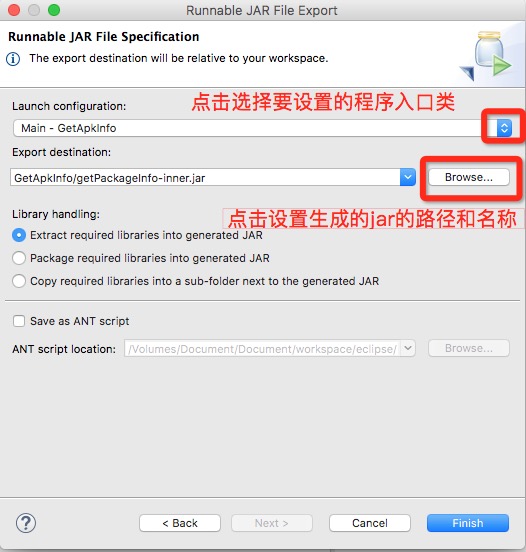

3.在新的弹框(Runnable Jar File Specification)中,选择你程序运行的入口类,指定导出文件的路径和地址,之后点击完成,如下图:

-

4.如果不出意外,就会在之前设置的路径生成对应的jar。执行命令检查效果,已经OK

➜ java -jar getPackageInfo-inner.jar --version com.bihe0832.getPackageInfo version 1.0.1 (getPackageInfo - 2) homepage : https://github.com/bihe0832/AndroidGetAPKInfo blog : http://blog.bihe0832.com github : https://github.com/bihe0832

jar 怎么混淆

我们有时候虽然需要提供可执行jar给第三方,但是并不想很简单的让第三方了解我们的实现逻辑,因此最有效的办法就是代码混淆。Android中的代码混淆我们都很熟,对于Jar文件的代码混淆怎么做呢?

混淆工具

Android的sdk工具包里面已经整合了代码混淆相关的工具,放在sdk目录下的$tools/proguard/bin/中。

混淆规则文件

-injars getPackageInfo-inner.jar # 混淆前的文件

-outjars getPackageInfo.jar # 混淆后的文件

-libraryjars <java.home>/lib/rt.jar # Java运行时

#常规的代码混淆规则

-dontwarn org.**

-keep class org.** { *;}

-keep public class com.bihe0832.packageinfo.Main {

public static void main(java.lang.String[]);

}

关于代码混淆文件有几点说明:

- 混淆前后的文件不要同名

- Java可执行程序的入口函数不能被混淆

混淆方法

将上面的混淆规则保存为文件,例如proguard.pro,把proguard.pro和待混淆的文件getPackageInfo-inner.jar按照proguard.pro中的路径设置,然后运行命令

➜ $ANDROID_HOME/tools/proguard/bin/proguard.sh @proguard.pro

程序执行完成以后就生成了对应的jar,指定命令的时候注意混淆规则文件签名的@符号。OK,至此就生成了可以混淆的可执行jar。